چگونه امنیت تلفن ویپ را بالا ببریم؟

در عصر تحول دیجیتال، سیستمهای ارتباطی مبتنی بر IP (VoIP) به ستون فقرات تبادل اطلاعات در سازمانهای پیشرو تبدیل شدهاند. با این حال، انتقال صدا بر بستر شبکه، همانقدر که کارآمد است، میتواند دریچهای رو به تهدیدات سایبری پیچیده باز کند. برای یک مدیر ارشد یا صاحب کسبوکار، شنود مکالمات تجاری، سرقت هویت یا حملات محرومسازی از سرویس (DoS) تنها یک مشکل فنی نیست؛ بلکه یک بحران استراتژیک است که اعتبار برند و پایداری مالی را نشانه میرود.

بسیاری از سازمانها پس از راه اندازی VOIP در اصفهان یا سایر قطبهای صنعتی، لایه امنیتی را نادیده میگیرند. حقیقت این است که امنیت در دنیای ویپ، یک محصول نیست، بلکه یک فرآیند مستمر است. در این مقاله، از زاویهای مدیریتی و فنی بررسی خواهیم کرد که چگونه با ترکیب پروتکلهای پیشرفته، آموزش نیروی انسانی و نظارت هوشمند، سد دفاعی مستحکمی پیرامون مرکز تلفن خود ایجاد کنیم. هدف ما اینجا ارائه نقشه راهی است که امنیت را از یک مفهوم انتزاعی به یک مزیت رقابتی تبدیل کند.

اصلیترین خطرات و تهدیدات امنیتی VoIP کدامند؟

پیش از آنکه بپرسیم چگونه امنیت تلفن ویپ را بالا ببریم، باید بدانیم دقیقاً با چه دشمنانی روبرو هستیم. تهدیدات ویپ ترکیبی از حملات سنتی شبکه و آسیبپذیریهای اختصاصی پروتکلهای صوتی هستند.

سرقت هویت و کلاهبرداری در تماس (Toll Fraud)

این یکی از رایجترین انگیزههای مالی برای مهاجمان است. در این نوع حمله، هکرها با نفوذ به مرکز تلفن شما، تماسهای بینالمللی گرانقیمتی را از طریق خطوط شما برقرار میکنند. طبق گزارشهای معتبر صنعت مخابرات، کلاهبرداری تلفنی سالانه میلیاردها دلار به کسبوکارها ضرر میزند.

حملات DoS و DDoS در لایه اپلیکیشن

در این سناریو، مهاجم با ارسال سیلآسای پکتهای SIP، سرور تلفنی شما را اشباع میکند. نتیجه؟ از کار افتادن کامل سیستم ارتباطی سازمان. برای کسبوکارهایی که بر پایه مرکز تماس (Call Center) بنا شدهاند، هر دقیقه توقف به معنای از دست رفتن مستقیم سود است.

شنود مکالمات (Eavesdropping) و نفوذ به دیتابیس

اگر سیگنالهای صوتی رمزنگاری نشده باشند، یک نفوذگر در شبکه داخلی میتواند به سادگی بستههای اطلاعاتی را ضبط و بازسازی کند. این موضوع در جلسات هیئت مدیره که اطلاعات حساس جابجا میشود، یک فاجعه امنیتی محسوب میگردد.

طبق گزارش Gartner، تا سال ۲۰۲۵، بیش از ۷۰٪ حملات به سیستمهای ارتباطی سازمانها، ناشی از پیکربندیهای نادرست داخلی است، نه پیچیدگی ابزارهای هکری

راهکار عملی برای افزایش امنیت تلفن ویپ

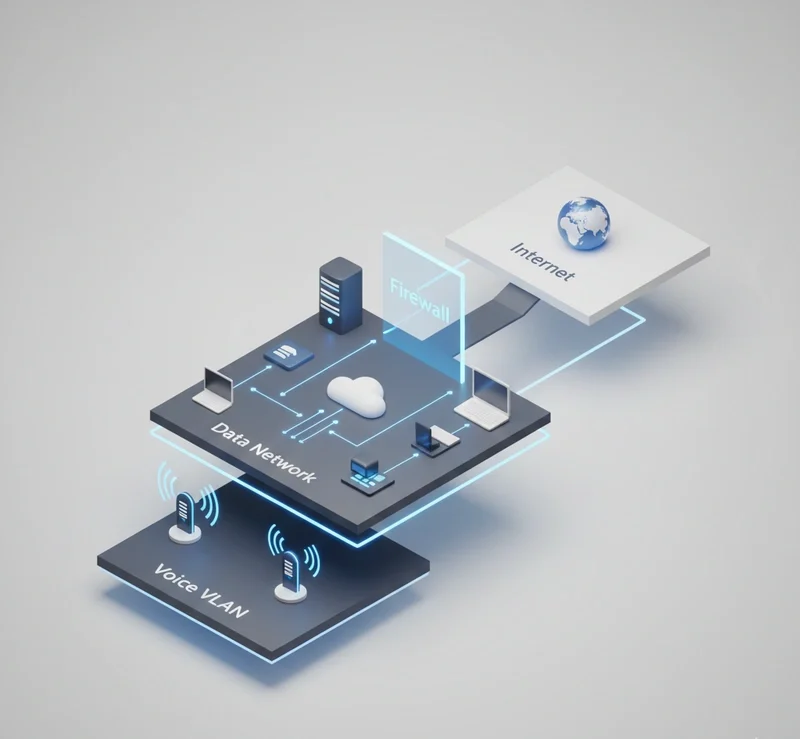

برای پاسخ به سوال “چگونه امنیت تلفن ویپ را بالا ببریم؟” باید یک مدل دفاع لایهای (Defense in Depth) را پیادهسازی کنیم. در ادامه، گامهای اجرایی برای مدیران آورده شده است.

جداسازی شبکه صوتی از داده (VLAN Segmentation)

اولین قدم استراتژیک، ایزوله کردن ترافیک صوتی از ترافیک عمومی شبکه است. با تعریف یک VLAN اختصاصی برای Voice، حتی اگر یکی از کامپیوترهای کارمندان دچار بدافزار شود، دسترسی به مرکز تلفن مسدود میماند. این کار نه تنها امنیت را افزایش میدهد، بلکه کیفیت صدا (QoS) را نیز تضمین میکند.

پیادهسازی فایروالهای اختصاصی VoIP

فایروالهای معمولی ممکن است در تحلیل بستههای SIP ناتوان باشند. استفاده از (SBC (Session Border Controller به عنوان یک فایروال تخصصی برای لایه اپلیکیشن ویپ، ضروری است. SBC مانند یک نگهبان هوشمند، ترافیک غیرمجاز را در لبه شبکه متوقف میکند.

مدیریت هویت و رمزنگاری سختگیرانه

تغییر پسوردهای پیشفرض دیوایسها، اولین و سادهترین کار است. اما در سطح حرفهای، باید از سیستمهای احراز هویت دو مرحلهای (2FA) برای دسترسی به پنلهای مدیریتی استفاده کرد. همچنین، بستن پورتهای بلااستفاده (مانند Telnet یا HTTP غیرامن) ریسک نفوذ را به حداقل میرساند.

- امنیت هزینه نیست؛ بیمهای برای تداوم کسبوار است.

- همیشه از خدمات یک مرکز معتبر برای پشتیبانی شبکه در اصفهان بهره ببرید تا مانیتورینگ ۲۴ ساعته برقرار باشد.

- بهروزرسانی Firmware تلفنهای تحت شبکه (IP Phones) را در تقویم اجرایی تیم IT قرار دهید.

نقش پروتکلهای امنیتی در ویپ

بسیاری از مدیران میپرسند که تفاوت یک سیستم ویپ معمولی با یک سیستم امن چیست؟ پاسخ در پروتکلها نهفته است. برای اینکه بدانیم چگونه امنیت تلفن ویپ را بالا ببریم، باید با استانداردهای رمزنگاری آشنا شویم.

پروتکل SRTP (Secure Real-time Transport Protocol)

در حالی که RTP وظیفه انتقال صدا را دارد، نسخه امن آن یعنی SRTP، محتوای صوتی را رمزنگاری میکند. با فعالسازی این پروتکل، حتی اگر هکری موفق به شنود بستهها شود، با مجموعهای از دادههای بیمعنی روبرو خواهد شد.

استفاده از TLS برای سیگنالینگ (SIP over TLS)

رمزنگاری صدا به تنهایی کافی نیست. شما باید “مسیر تماس” یا همان سیگنالینگ را هم امن کنید. پروتکل TLS تضمین میکند که فرآیند برقراری تماس بین تلفن و سرور کاملاً خصوصی باقی بماند و از حملات Man-in-the-Middle جلوگیری شود.

VPN های اختصاصی برای شعب دورکار

در دوران دورکاری، اتصال تلفنهای خارج از شرکت به سرور داخلی یک چالش بزرگ است. باز کردن پورتهای سرور روی اینترنت عمومی، دعوت رسمی از هکرهاست. راه حل ایمن، ایجاد تونلهای VPN اختصاصی برای تمام کلاینتهای خارجی است.

چکلیست دورهای امنیت مرکز تلفن (بخش تعاملی)

ثبات امنیت در گروی تکرار فرآیندهای نظارتی است. این چکلیست را به عنوان بخشی از گزارشهای ماهانه از تیم فنی خود بخواهید:

| ردیف | اقدام امنیتی استراتژیک | وضعیت استاندارد | اولویت اجرایی |

| ۱ | تغییر رمزهای عبور پیشفرض (SIP & Web) | انجام شده (حیاتی) | بسیار بالا |

| ۲ | فعالسازی پروتکل SRTP و TLS | فعال (الزامی) | بالا |

| ۳ | محدودسازی دسترسی IP (IP Whitelisting) | پیادهسازی شده | بالا |

| ۴ | مانیتورینگ ترافیک غیرعادی (Fraud Detection) | در حال پایش ۲۴/۷ | متوسط |

| ۵ | بهروزرسانی فریمور تجهیزات و سرور | آخرین نسخه پایدار | فصلی |

اگر در پیادهسازی این چکلیست با چالش روبرو هستید، استفاده از خدمات پشتیبانی it اصفهان میتواند تداوم این فرآیند را برای شما تضمین کند. تیمهای متخصص در آرینت آمادهاند تا این مسئولیت سنگین را از دوش شما بردارند.

نتیجهگیری

در پاسخ به این سوال کلیدی که “چگونه امنیت تلفن ویپ را بالا ببریم؟”، دریافتیم که راهکار در تلفیق تکنولوژیهای نوین و انضباط سازمانی است. از رمزنگاری SRTP گرفته تا جداسازی شبکهها و آموزش پرسنل، همگی قطعات یک پازل هستند که تصویری امن از کسبوکار شما میسازند. فراموش نکنید که نفوذ به سیستم ویپ، تنها به معنای قطع شدن تلفن نیست؛ بلکه به معنای از دست رفتن محرمانگی کل مذاکرات شماست.

پیشنهاد استراتژیک ما این است که امنیت را به عنوان یک لایه جداییناپذیر در بودجهبندی سالانه IT خود لحاظ کنید. همکاری با مشاوران زبده، ریسک آزمون و خطا را کاهش میدهد.